La sécurité bluetooth est essentielle dans la conception d’un objet connecté.

Aujourd’hui, les appareils compatibles Bluetooth – allant des écouteurs aux montres intelligentes en passant par les capteurs IoT – sont omniprésents. Mais alors que la commodité de ces objets ne cesse d’augmenter, les cyberattaques exploitant des failles Bluetooth sont également en hausse.

Quel niveau de sécurité pouvons-nous donc attendre de ces objets connectés ? Explorons ensemble l’état actuel et les derniers développements en matière de sécurité Bluetooth.

Le Bluetooth: un peu d’historique

Le Bluetooth est une technologie sans fil à courte portée utilisée pour transférer des données entre des appareils. Fonctionnant sur la fréquence 2,4 GHz, la connectivité Bluetooth est un protocole qui consiste à diviser les données en paquets et à transmettre chaque paquet sur l’un des 79 canaux Bluetooth.

Le Bluetooth Special Interest Group (SIG) a été créé en 1998 pour superviser le développement, l’octroi de licences et l’attribution de marques commerciales pour cette technologie. Le SIG, composé à l’origine de cinq sociétés – Ericsson, IBM, Nokia, Toshiba et Intel – est passé à 400 membres à la fin de sa première année et compte aujourd’hui 30 000 sociétés membres.

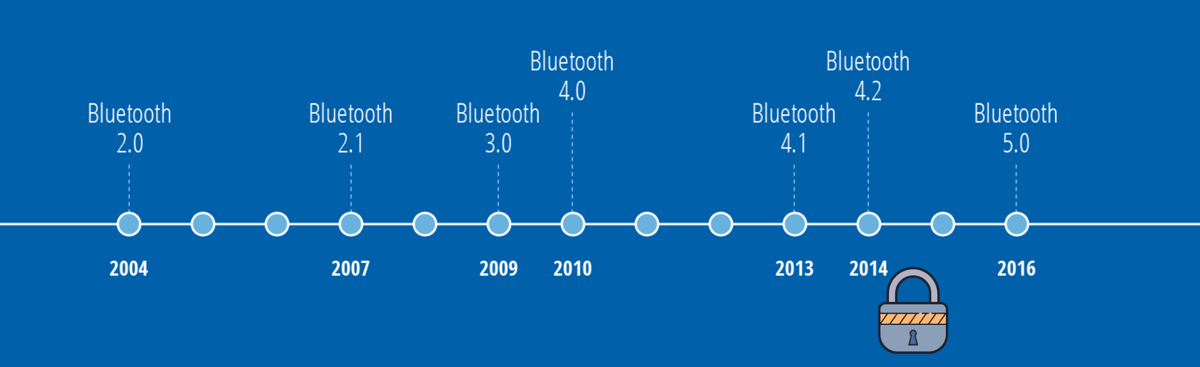

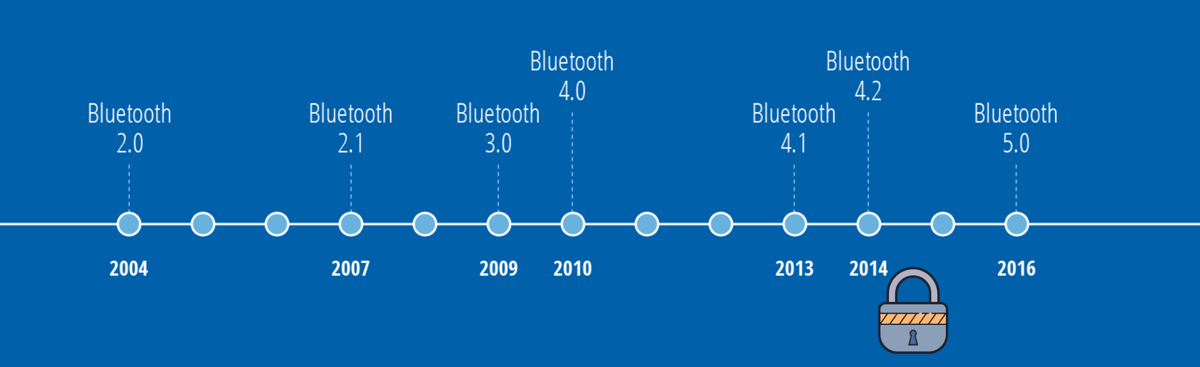

Le Bluetooth a réellement commencé à être utilisé avec l’avènement du premier téléphone compatible Bluetooth dans les années 2000. Arrive ensuite la deuxième évolution importante du Bluetooth: la version 2.0 + EDR en 2004.

Bluetooth 2.0 + EDR

La caractéristique la plus importante de la version 2.0 a été la mise en œuvre de la technologie de débit de données amélioré (EDR). Cela a permis aux utilisateurs d’augmenter théoriquement le transfert de données jusqu’à un maximum de 3 mégabits par seconde (Mbit/s).

La consommation d’énergie a également été réduite de moitié par rapport à la version précédente. Le chiffrement dans cette version était cependant facultatif, tout comme l’EDR, et pouvait même être désactivé !

Bluetooth 2.1

Arrivé du Secure Simple Pairing (SSP). Comme vous l’avez probablement deviné, c’est à ce moment-là que la notion d’appairage à un appareil Bluetooth a commencé à apparaître. Avec le SSP, un chiffrement obligatoire pour toutes les connexions rendait les attaques de type « man-in-the-middle » plus difficiles. Ces formes d’attaques consistent à ce que des tiers interceptent et relaient des messages entre deux parties qui pensent se parler directement.

La “sniff-subrating” est une autre caractéristique importante de cette version. Cette fonction a été conçue pour augmenter la durée de vie de la batterie des appareils qui sont inactifs la plupart du temps – tels que les claviers et les casques – en réduisant le cycle de fonctionnement actif des appareils Bluetooth.

Enfin, l’introduction de l’Extended Inquiry Response (EIR) a amélioré le filtrage des appareils qui apparaissent lors de la recherche de connexion.

Bluetooth 3.0 + HS

La caractéristique principale de cette version est son transfert de données à grande vitesse. Grâce à la radio Wi-Fi 802.11, elle peut atteindre des vitesses de données allant jusqu’à 24 Mbit/s, soit 8 fois plus vite que trois ans auparavant. Elle est capable de transférer de grandes quantités de données en utilisant la liaison 802.11 pour une transmission plus rapide tout en utilisant la radio Bluetooth pour la découverte, la connexion et la configuration.

Bluetooth 4.0

Apparition du Bluetooth Low Energy (BLE) et première vraie divergence avec le Bluetooth historique. Le Bluetooth 4.0 – également appelé Bluetooth Smart – a été principalement conçu pour transmettre fréquemment des données à des appareils, tels que des appareils intelligents, tout en économisant de l’énergie.

Cela permet d’utiliser des piles aussi petites que des pièces de monnaie, permettant ainsi une nouvelle façon de collecter des données à partir de capteurs, tels que les cardiofréquencemètres et les thermomètres. Les entreprises du secteur de la santé et de la remise en forme ont tiré parti de cette nouvelle fonctionnalité en créant toutes sortes d’appareils capables de surveiller et de transmettre des données physiques à un appareil intelligent.

Outre la fonction Bluetooth Low Energy, cette version a également introduit le Generic Attribute Profile (GATT), utilisé pour fournir le profil de l’appareil, et les services Security Manager (SM) avec le chiffrement AES.

La conception des puces pour Bluetooth 4.0 a permis deux types de mises en œuvre : le mode dual et le mode single. Le premier est utilisé pour créer un dispositif BLE, tandis que le second met en œuvre le protocole BLE sur un contrôleur Bluetooth classique, déjà existant.

Bluetooth 4.1

Cette version apporte principalement le support du multi rôle et la capacité de changer de canal de communication automatiquement.

Bluetooth 4.2

Cette version de Bluetooth a été introduite en 2014 par le Bluetooth SIG pour éliminer une fois pour toutes les barrières de portée en permettant aux appareils d’utiliser le protocole Internet version 6 (IPv6) pour un accès direct à l’internet. Cela signifie que les capteurs et les appareils intelligents peuvent transmettre des données directement sur Internet.

Autre avantage de cette version : l’augmentation de la vitesse et de la confidentialité. Bluetooth 4.2 a multiplié par dix environ la capacité de la technologie pour les paquets de données, la rendant 2,5 fois plus rapide que la version précédente. Les fonctions de sécurité de cette version Bluetooth ont rendu plus difficile le suivi de votre appareil sans autorisation.

Il s’agit de la première évolution où les options de sécurités commencent à être acceptables. Aujourd’hui, il n’est pas envisageable de développer un produit sans être en version 4.2 minimum. Et pourtant, on trouve encore beaucoup d’objets n’utilisant pas cette version, voire des smartphones non compatibles.

Bluetooth 5.0

Cette version est une amélioration du Bluetooth au niveau de la portée, de la vitesse et de la capacité d’échange de données.

Bluetooth 5.1

Nouveauté plutôt matérielle cette fois, car elle ajoute la possibilité de connaître la direction des signaux radio. Pour cela, le récepteur ou l’émetteur devra disposer d’une rangée d’antennes. Elle permettra au récepteur de déterminer l’angle auquel a été envoyé le signal ou celui auquel il l’a reçu, et donc la direction dans laquelle se trouve l’émetteur pour l’indiquer à l’utilisateur. Une information précieuse pour l’aider, par exemple, à retrouver un objet grâce à son smartphone, le Bluetooth permettant pour l’heure uniquement au second d’indiquer approximativement à quelle distance se trouve le premier.

Bluetooth 5.2

La version 5.2 a mis l’accent sur l’amélioration de l’efficacité énergétique avec l’introduction de LE Audio, permettant des transmissions audio sur BLE. Cela a ouvert la voie à des appareils comme les aides auditives à faible consommation d’énergie.

De plus, le Enhanced Attribute Protocol (EATT) a amélioré la transmission des données en permettant des connexions multiples simultanées, offrant une meilleure expérience utilisateur dans des environnements complexes.

Bluetooth 5.3

Le Bluetooth 5.3 a optimisé la sécurité avec des mécanismes de vérification avancés pour réduire les risques d’attaques de type « man-in-the-middle ». Il a également introduit des améliorations pour réduire la latence et mieux gérer la bande passante, particulièrement utile dans des environnements encombrés.

Bluetooth 5.4

Destinée à l’IoT, cette version a introduit la prise en charge des Public Broadcast Keys, améliorant la sécurité et la flexibilité dans des réseaux étendus. Elle a également optimisé les protocoles pour les dispositifs à très faible consommation énergétique, comme les capteurs industriels.

Bluetooth 5.5

Le Bluetooth 5.5, bien qu’encore en phase de déploiement, promet des avancées significatives, notamment une portée accrue et une sécurité renforcée grâce à l’intégration de protocoles de chiffrement avancés. Il pourrait également introduire des fonctionnalités de connectivité interopérables avec les normes émergentes, consolidant ainsi son rôle dans l’écosystème IoT.

Sécurité Bluetooth Mesh

Le Bluetooth Mesh s’impose comme une norme incontournable pour les réseaux de capteurs IoT. Cette technologie ajoute des couches de chiffrement et d’authentification au niveau réseau et transport. En 2024, les solutions basées sur le Bluetooth Mesh permettent d’empêcher efficacement les attaques par interception (eavesdropping) grâce à l’utilisation de clés de session dynamiques.

Pour en savoir plus sur le bluetooth Mesh, nous vous conseillons cet article.

Les différents niveaux de sécurité Bluetooth

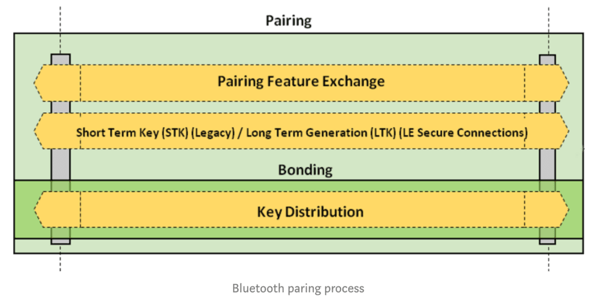

Nous allons voir qu’il existe différents modes pour établir une connexion sécurisée avec le Bluetooth. Pour initier cette connexion, la demande provient toujours d’un central. En BLE, il existe deux types d’appareils: le central (votre smartphone par exemple) et le périphérique (l’objet sur lequel on souhaite se connecter, une enceinte par exemple). Lorsqu’un central essaye d’accéder à une caractéristique d’un périphérique protégé, une requête d’appairage est envoyée. L’appairage est le mécanisme de base du Bluetooth qui permet d’établir à travers différentes méthodes (dont nous parlerons plus tard) l’échange des clés entre le centrale et le périphérique ce qui donne ensuite une connexion sécurisée.

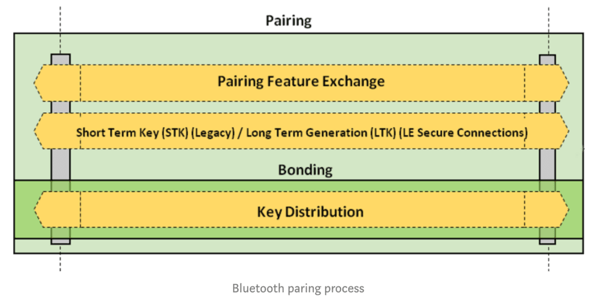

L’appairage consiste à authentifier l’identité de deux dispositifs, à chiffrer la liaison à l’aide d’une clé à court terme (STK), puis à distribuer des clés à long terme (LTK) utilisées pour le chiffrement. La LTK peut être sauvegardée pour une reconnexion plus rapide à l’avenir, c’est ce qu’on appelle le « Bonding ».

Vous l’aurez compris le niveau de sécurité de votre objet est entièrement dépendant de la méthode utilisée pour établir cet échange de clés. Or, toutes les méthodes disponibles ne se valent pas et dépendent des possibilités de votre objet. Voyons quelles sont ces méthodes et comment choisir la meilleure possibilité en fonction de votre objet.

Pour une connexion BLE, le protocole d’accès générique (GAP) définit deux modes de sécurité, ainsi que plusieurs niveaux de sécurité par mode. Voici ces modes:

Mode 1 (chiffrement et authentification)

Ajout de sécurité en rajoutant une couche de chiffrement et d’authentification.

- Niveau 1: Pas d’authentification, ni de chiffrement requis. Un niveau à proscrire évidemment puisqu’il ne signifie aucune sécurité pour votre objet.

- Niveau 2: Communication chiffrée (AES-CMAC), mais pas d’authentification de l’objet.

- Niveau 3: Communication chiffrée (AES-CMAC) et authentification de l’objet.

- Niveau 4: Communication chiffrée (avec la méthode ECDH et BLE 4.2) et authentification de l’objet.

Mode 2 (signature des données)

Ce mode ajoute une signature de la donnée pendant la communication entre les objets.

- Niveau 1: Données signées sans authentification. Convient aux capteurs IoT non sensibles.

- Niveau 2: Données signées et authentifiées. Indispensable pour des objets critiques comme des dispositifs médicaux.

Mode mixte

L’objet peut prendre en charge à la fois des données signées et non signées.

Les modes d’appairage disponibles

Le processus d’appairage est le lieu où tout ce qui a trait à la sécurité est décidé. Son but est de déterminer quelles sont les capacités de chaque appareil qui se préparent à s’appairer, puis de les amener à se parler réellement. Le processus d’appairage se déroule en trois phases, que nous allons décrire rapidement.

Phase 1:

Dans la première phase, les deux dispositifs se font mutuellement savoir ce qu’ils sont capables de faire. Les valeurs qu’ils lisent sont des valeurs du protocole d’attribution (ATT). Ces valeurs se situent au niveau de la couche 4 du protocole d’adaptation et de contrôle de lien logique (L2CAP) et ne sont généralement jamais chiffrées. Elles déterminent la méthode d’appairage qui sera utilisée lors de la phase 2, ainsi que ce que les appareils peuvent faire et ce qu’ils acceptent. C’est donc les caractéristiques matérielles de l’objet qui vont définir le niveau de sécurité possible durant l’échange.

Phase 2 :

Dans la deuxième phase, l’objectif est de générer une clé à court terme (Short Term Key). Pour ce faire, les appareils se mettent d’accord sur une clé temporaire (Tempory Key) mélangée à des nombres aléatoires, ce qui leur donne la STK. La STK n’est jamais transmise entre les appareils. Quand on utilise une clé STK, on parle de LE legacy pairing. Cependant, si on veut utiliser le mode « Secure Connection Only », une clé à long terme (LTK) doit être générée à cette phase (au lieu d’une STK), et c’est ce qu’on appelle le LE Secure Connections.

Phase 3:

Dans la phase trois, la clé de la phase deux est utilisée pour distribuer le reste des clés nécessaires aux communications. Si une clé LTK n’a pas été générée lors de la phase deux, une clé est générée lors de la phase trois. Les données telles que la clé de résolution de signature de connexion (CSRK) pour la signature des données et la clé de résolution d’identité (IRK) pour la génération et la consultation des adresses MAC privées sont générées au cours de cette phase.

Il existe quatre méthodes d’appairage différentes :

- Numeric Comparison: La méthode implique que les deux appareils affichent la même valeur à six chiffres sur leurs écrans ou écrans LCD respectifs. C’est ensuite à l’utilisateur de s’assurer qu’ils correspondent. Cela permet d’identifier les appareils les uns par rapport aux autres.

- Just Works: Il est évident que tous les appareils n’ont pas d’écran, comme un casque ou un haut-parleur. Par conséquent, la méthode Just Works est probablement la plus populaire. Techniquement, elle est la même que la comparaison numérique, mais la valeur des six chiffres est fixée à zéro. Alors que le Numeric Comparison nécessite des calculs à la volée si vous tentez une attaque MITM (Man in the middle), il n’y a pas de protection MITM avec Just Works.

- Passkey Entry: Avec la saisie par mot de passe, une valeur à six chiffres est affichée sur un appareil, et celle-ci est saisie dans l’autre appareil.

- Out Of Band (OOB): Le principe de cette méthode est d’utiliser un canal de communication autre que le Bluetooth pour transmettre les clés. L’exemple le plus connu est le NFC. Il existe d’autres méthodes se basant sur la lumière. Rtone a d’ailleurs développé une technologie innovante et sécurisé pour appairer un produit Bluetooth. Plus d’informations sur: kiwink.io. En 2024, cette méthode a bénéficié d’innovations, comme l’utilisation de capteurs lumineux pour transmettre les clés, rendant l’appairage encore plus sécurisé.

Les progrès récents ont introduit des options supplémentaires pour renforcer la sécurité et simplifier l’expérience utilisateur :

- LE Secure connections with numeric comparison :

Disponible depuis plusieurs versions, cette méthode est continuellement optimisée. Elle repose sur une vérification visuelle des clés affichées et utilise des algorithmes améliorés en version 5.3 et supérieure pour une précision et une sécurité accrues.

- QR Code-Based Pairing :

Introduit avec le Bluetooth 5.4, ce mode d’appairage est spécialement conçu pour les dispositifs IoT. En scannant un QR code unique, l’utilisateur peut établir une connexion sécurisée rapidement, même pour des objets dépourvus d’écran ou de boutons.

Ces avancées permettent de choisir la méthode la plus adaptée en fonction du contexte d’utilisation, des capacités matérielles de l’objet, et des exigences de sécurité. Par exemple, pour un usage industriel ou médical, des approches comme LE Secure Connections ou Out Of Band restent indispensables pour garantir une protection optimale des données.

Mais alors, comment déterminer le niveau de sécurité le plus adapté à mon objet ?

En résumé, le niveau de sécurité de votre objet dépend dans un premier temps de la version de Bluetooth que vous utilisez. En effet, nous l’avons vu, toutes les versions de Bluetooth ne se valent pas. Cette version est bien sûr imposée par le matériel. De nombreux téléphones low-cost ont encore des processeurs radio basés sur d’anciennes versions de Bluetooth, ce qui ne permet pas d’établir des connexions avec les objets dans de bonnes conditions de sécurité.

Aujourd’hui, il est recommandé d’utiliser au minimum la version Bluetooth 5.0, qui offre des fonctionnalités modernes et des mécanismes de sécurité avancés. Toutefois, pour ceux qui se limitent encore aux versions antérieures, la version 4.2 Secure, avec un chiffrement basé sur ECDH, reste la solution minimale à envisager pour garantir un niveau de sécurité acceptable.

Ensuite, ce sont bien évidemment les périphériques disponibles sur votre objet qui vont définir le niveau de sécurité applicable. Si votre objet ne possède pas d’écran, pas de bouton, pas de LED… Vous comprenez tout de suite que les possibilités en termes d’échange de clé sont limitées. Dans ce cas, des solutions comme l’appairage Out Of Band (OOB), via NFC ou QR code, deviennent nécessaires pour assurer une connexion sécurisée.

Critères clés à considérer

- Version de Bluetooth : Toujours optez pour une version à partir de Bluetooth 5.0, qui offre une meilleure portée, des vitesses accrues, et des mécanismes de sécurité avancés comme la détection de direction (5.1) ou l’audio BLE (5.2).

- Capacités du dispositif : Si votre objet est dépourvu d’écran ou de boutons, il est crucial de prévoir des méthodes d’appairage adaptées, comme les QR codes ou les systèmes OOB.

- Contexte d’utilisation : Pour un produit destiné à des usages professionnels ou médicaux, le mode “Secure Connection Only” est indispensable pour respecter les normes de sécurité et protéger les données sensibles.

C’est pourquoi il est essentiel de concevoir son objet en ayant en tête sa sécurité. C’est ce qu’on appelle Security by Design. L’idée étant de poser dès les premières étapes de conception l’architecture concernant la sécurité de votre produit et de l’auditer avant de lancer toute production.

Les meilleures pratiques

- Security by Design : Intégrez la sécurité Bluetooth dès les premières étapes de conception de votre produit. Cela garantit que la structure même de votre objet favorise la protection des données.

- Mises à jour logicielles : Assurez-vous que les micrologiciels (firmwares) de vos dispositifs supportent les dernières versions du protocole Bluetooth et qu’ils sont régulièrement mis à jour pour combler d’éventuelles failles.

- Tests et audits : Menez des audits de sécurité réguliers pour identifier et corriger les vulnérabilités potentielles avant qu’elles ne soient exploitées. Cela inclut des tests sur le chiffrement, les méthodes d’appairage, et les performances des clés de sécurité.

Pour conclure sur ce sujet

Sachez qu’il n’existe pas de solution universelle pour garantir la sécurité des objets connectés, car chaque produit possède ses spécificités et exigences propres. Cependant, il est essentiel de garder à l’esprit que la sécurité de votre objet repose principalement sur vos choix matériels et les méthodes d’appairage que vous choisissez de mettre en œuvre. Ce sont autant de points cruciaux qui nécessitent une attention particulière et, souvent, un accompagnement spécialisé.

Par ailleurs, le Bluetooth Mesh offre aujourd’hui des possibilités avancées pour sécuriser les communications entre appareils. En introduisant des mécanismes de chiffrement et d’authentification au niveau des couches réseau et de transport, il garantit une sécurité accrue, particulièrement adaptée aux environnements IoT complexes.

Forts de notre expertise dans la conception d’objets connectés, nous sommes à votre disposition pour vous accompagner et vous guider dans le développement de solutions sécurisées, innovantes et adaptées à vos besoins. Alors, restons en contact !